美國國土安全部(Department of Homeland Security)調查發現,詐騙集團經常發出的手機簡訊包括「未繳過路費」、「郵資欠費」、「紐約市交通罰單」,受害人如果一時疏忽,點進了簡訊裡的連結,並且輸入個人信用卡資料,就讓詐團偷走個資盜刷信用卡。

詐團有了受害人的信用卡號,再安裝到同夥的手機裡連結Apple Wallet或Google Wallet行動錢包,就能讓美國同夥隔空消費,大買iPhone、禮品卡或高價服飾化妝品,跨國盜刷一氣呵成。

調查指出,詐團核心為一個黑市生態系桶,連結國際犯罪組織與專司發送詐騙短訊的伺服器農場(俗稱SIM農場)。集團透過釣魚網站騙取民眾信用卡資訊,再僱用美國境內的臨時工,大肆盜刷卡片換取報酬。

報導指出,詐騙簡訊數量節節攀升。近期美國民眾單日曾通報多達33萬則精準鎖定過路費詐騙訊息,為歷來最高紀錄。平均每月收到的詐騙簡訊數量已較2024年初暴增約3.5倍。

詐團用SIM農場讓上千支手機同步發簡訊

「SIM農場」利用科技讓詐團能快速發送大量簡訊,詐團的據點堆滿裝載數百張SIM卡的網路設備箱,每組裝置可模擬上千支手機同時發訊,一人即可操作大規模行騙。通常,集團在海外遙控農場運作,相關硬體則先在美國設置,再以WeChat(微信)等通訊軟體招募在地臨時工協助組裝。這些工人除了有詳細操作手冊,還有專業技術人員線上支援。

根據網路安全公司Unit 221b的調查,目前已知全美至少38個城市有超過200個SIM盒在運作,遍布休士頓、洛杉磯、鳳凰城與邁阿密等地,據點不僅出現在共享辦公室,也隱身於非法毒品交易住所,甚至汽車維修廠。

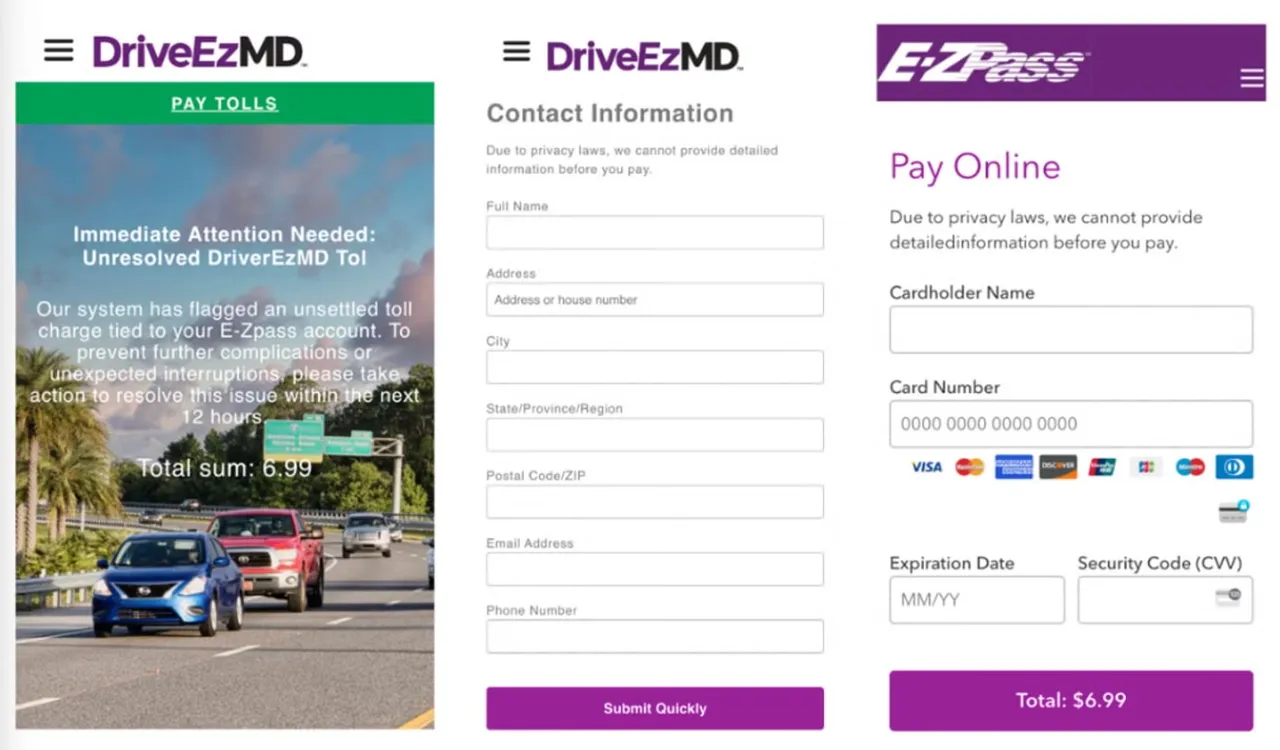

受害者收到詐騙簡訊後,頁面通常會引導他們進入假冒的過路費付款網站,要求填寫姓名及信用卡或銀行帳號。雖多數人會有所警覺,但只要少數人上當填寫,資料便會被立即截取。

部分詐騙組織直接利用Telegram等加密通訊軟體裡流通的程式套件自建釣魚網站,並能全程瀏覽受害者輸入的每一筆資訊。再加上釣魚網站進一步要求受害人提供金融機構發送的一次性密碼(OTP),詐騙集團即可利用這些資料,將受害者的信用卡安裝進位於亞洲的數位錢包。

車手盜刷100元僅拿0.12元報酬

得手的信用卡資訊通常會被分派給美國境內的車手(臨時消費者,俗稱mule騾子),他們多透過Telegram頻道聯絡,日常輪動多達四五百人,每成功購買100美元的禮品卡,僅能獲得約0.12美元的報酬。

詐騙集團運用遠端「感應支付」軟體,建立起中國與美國消費現場的虛擬連結。這讓受僱者即使身在美國,也能持手機在櫃台直接感應消費,就像真正在用自己的信用卡一樣。

一旦信用卡安裝至數位錢包,多數銀行就再也不會啟動第二層認證,等於直接把裝置視為本尊授權,極難防範。臨時工們除了實體購買手機、服飾、化妝品,也會大批購買禮品卡再轉賣並運回中國,讓犯罪集團從中獲利。

由於貨品一旦回到中國,便迅速變現,所有贓款最終流入中國有組織犯罪手中。

今年稍早,網路安全專家曾取得一段未註明日期的影片,畫面中男子於收銀台僅靠一支Android手機,便陸續盜刷十餘張不同信用卡帳戶,將資金洗劫一空。

另一宗案例則發生在美國肯塔基州。一名中國籍男子殷恆(Heng Yin,譯音)於8月認罪,坦承犯下電信詐欺與身分盜用,預計下月判刑。殷恆曾在當地一家連鎖超市以「感應支付」方式,用手機盜刷107組不同卡號,購入70張總價4825美元的禮品卡,並試圖用大包裝商品遮掩所有卡片以迴避查緝。